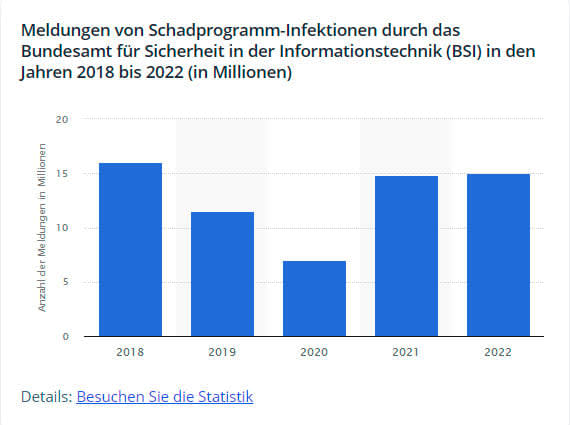

Die Bedrohungen durch Betrüger, die übers Internet an die Daten und das Geld anderer Personen wollen, hat mittlerweile verheerende Ausmaße angenommen. Laut dem Statistikportal Statista gab es für das Jahr 2022 rund 15 Millionen Schadprogramminfektionen in Deutschland. Betroffen sind Unternehmen, Behörden, Organisationen und auch unzählige Privatpersonen.

Die kriminellen Hacker setzen nahezu alle Formen moderner Kommunikation ein: E-Mails, SMS, Whatsapp-Nachrichten, andere Messenger, Social-Media-Posts, Telefonanrufe und so weiter. Ständig werden neue Maschen bekannt, mit denen Betrüger Unternehmen und einzelne Anwender um ihr Geld bringen.

Bei der Beschreibung dieser Methoden fallen immer wieder Fachbegriffe, die die Angriffe beschreiben und einordnen. Nicht jedem sind alle diese Begriffe geläufig. Wir fassen in diesem Artikel die wichtigsten Begriffe zusammen.

Ist mein PC gehackt? So erkennen Sie Angriffe

IDG

Wichtige Grundbegriffe

Malware ist nicht gleich Malware. Man unterscheidet heute zwischen mehreren großen Familien:

Adware

IDG

Als Adware bezeichnet man Programme, die nach der Installation Pop-ups oder Werbebanner einblenden. Sie werben für die kostenpflichtige Version der Software, für andere Programme der gleichen Firma oder für Produkte von Drittherstellern. Adware ist in der Regel nicht kriminell, aber häufig nervig, da sie sich nur schwierig deinstallieren lässt.

Computervirus

Ein Virus ist in der IT eine Software, die einen Computer infiziert. Sein Code wird von einem Betrüger auf Ihrem Computer platziert, um Daten auszuspionieren oder weitergehende Angriffe vorzubereiten. In den meisten Fällen laden Sie einen Virus eingebettet in andere Programme oder als scheinbar harmlose Dateien aus dem Internet herunter, bekommen ihn auf CD/DVD oder einem Stick oder auch als Anhang in einer E-Mail.

Malware

Die Bezeichnung Malware, abgeleitet von malicious (bösartig) und Software, ist der Oberbegriff für Computerviren, Trojaner, Ransomware, Würmer, Spyware und Adware.

Potenziell unerwünschtes Programm

IDG

Potentially unwanted program, PUP) Unter diesen Oberbegriff fallen sowohl verhältnismäßig harmlose Adware-Anwendungen wie auch kriminelle Spyware. Beispiele sind Freeware oder Open-Source-Programme, deren Setup ein oder mehrere andere Programme mitbringen. Im Fall von Spyware ist meist nicht ersichtlich, dass noch ein weiteres Tool auf den Rechner gelangt ist.

Tipp: Die gefährlichsten aktuellen Sicherheitslücken

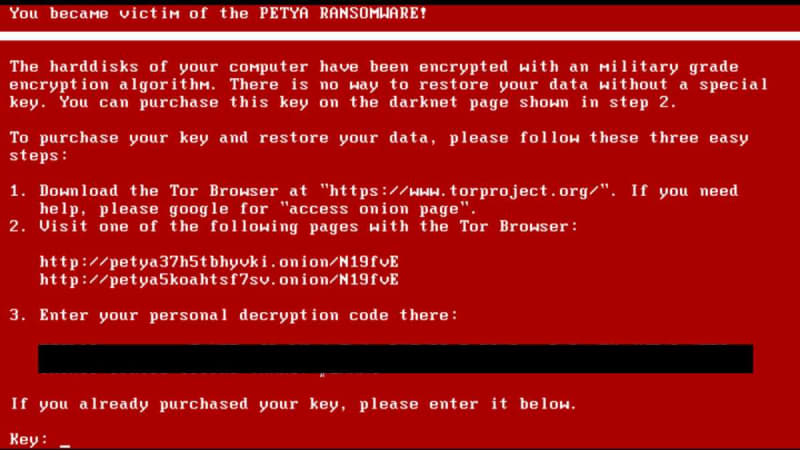

Ransomware

Erpresser-Software oder Ransomware

IDG

Dahinter verbirgt sich eine Software, die alle wichtigen Daten auf dem Computer verschlüsselt und für die Übermittlung eines Schlüssels oder eines Entschlüsselungstools Lösegeld (englisch: ransom) verlangt.

Der Einsatz von Ransomware hat in den vergangenen Jahren stark zugenommen; es handelt sich heute um das häufigste IT-Verbrechen überhaupt. Privatpersonen werden mit einigen Hundert Euro zur Kasse gebeten, bei Unternehmen liegt das verlangte Lösegeld im fünf-, sechs- oder siebenstelligen Bereich.

Oft werden die Daten vor dem Verschlüsseln auf Server kopiert und bei Verweigerung des Lösegelds im Darknet veröffentlicht.

Spyware

Eine Software, die Ihren Rechner ausspäht, dort nach vertraulichen Daten wie etwa Firmengeheimnissen oder Kreditkartendaten sucht und sie an den Hacker übermittelt. Oft überwacht sie auch Aktivitäten wie etwa Ihre Tastatureingaben.

Trojaner

Die Kurzform für ein trojanisches Pferd bezeichnet in der IT eine Malware, die sozusagen huckepack verborgen in einem anderen Programm auf Ihren PC gelangt. Häufig öffnet sie unbemerkt eine Hintertür, über die sie mit dem Server des Angreifers kommuniziert und ihm einen Zugang bereitstellt. Man bezeichnet diese Variante auch als RAT, Remote Access Trojan.

Wurm

Würmer sind eng verwandt mit Computerviren, können sich jedoch selbstständig kopieren und über ein Netzwerk auf andere Rechner ausbreiten.

Angriffstechniken

Kriminelle Hacker verfügen heute über ein breites Repertoire an verschiedenen Angriffsmethoden, die sie je nach Angriffsziel auswählen:

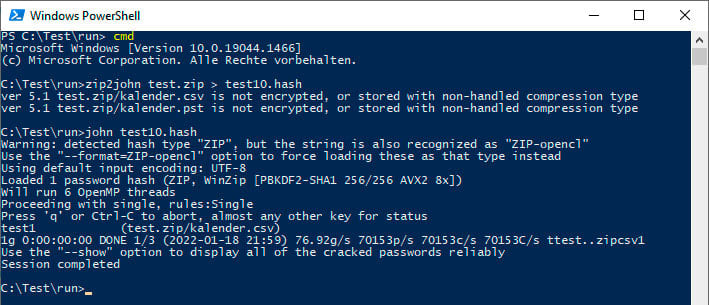

Brute-Force-Angriff

IDG

Bei diesen Angriffen probiert der Hacker alle theoretisch möglichen Buchstaben-, Zahlen- und Zeichenkombinationen aus, um beispielsweise das Passwort für Ihren Cloudspeicher zu ermitteln. Um die Suche zu beschleunigen, benutzen die Kriminellen Listen mit häufig verwendeten Buchstaben- und Zahlenkombinationen und digitalisierte Wörterbücher.

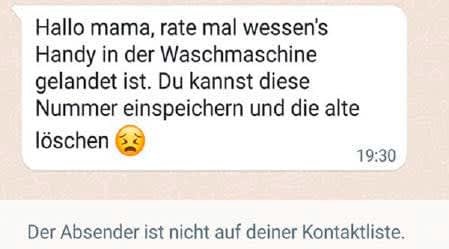

Enkeltrick

IDG

Der Enkeltrick war ursprünglich ein Betrugsversuch per Telefon, wird heute aber zunehmend auch per Whatsapp oder SMS durchgeführt. Jemand meldet sich bei Ihnen unter einer unbekannten Nummer, behauptet, er/sie sei ein naher Verwandter (Sohn, Tochter, Enkel etc.) und in einer Notlage. So sitzt er/sie beispielsweise in einem fremden Land im Gefängnis. Sobald Sie mit ihm/ihr Kontakt aufnehmen, bittet er/sie um eine größere Geldsumme.

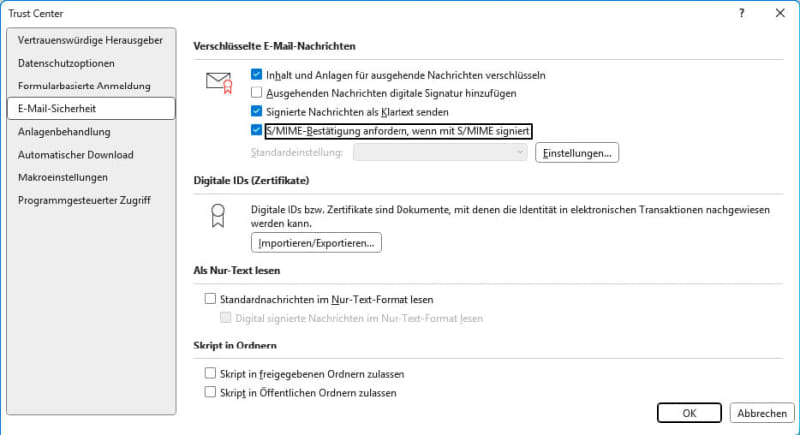

Man in the Middle

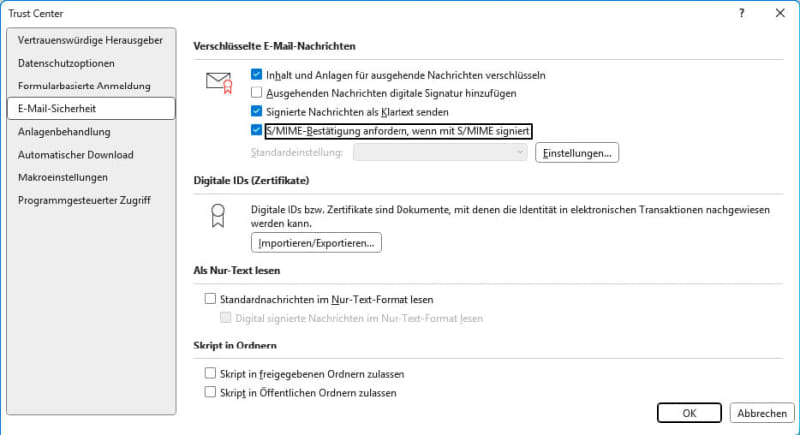

Bei einer Man-in-the- Middle-Attacke versucht der Hacker, sich in einem Netzwerk zwischen Ihren und einen verbundenen Computer zu schalten, so dass er die ausgetauschten Daten mitlesen und aufzeichnen kann. Diese Art des Angriffs ist nicht auf lokale Netzwerke beschränkt – Man in the Middle funktioniert auch in einem öffentlichen WLAN oder beim Versenden von E-Mails übers Internet.

Die wichtigste Maßnahme, um solchen Angriffen vorzubeugen, ist die Verschlüsselung der übermittelten Daten. In öffentlichen, unverschlüsselten WLANs geschieht das beispielsweise über ein virtuelles privates Netzwerk (VPN), bei E-Mails mit dem S/MIME- oder PGP-Verfahren.

Lesetipp: Hacker verbreiten Schadsoftware über Whatsapp: Android-Smartphones infiziert

Die wichtigsten Schutzmaßnahmen für den PC

IDG

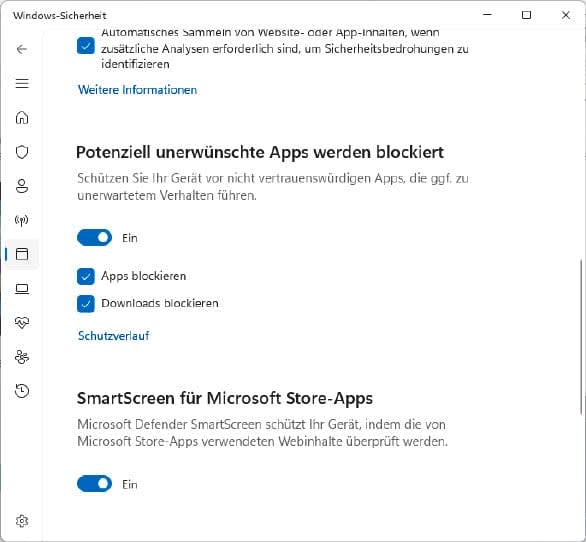

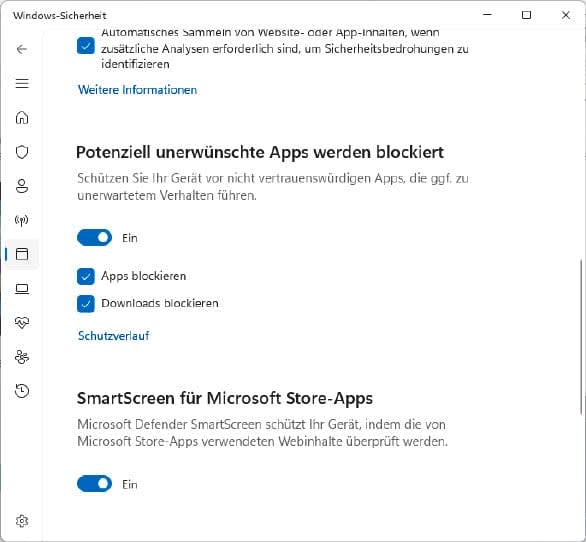

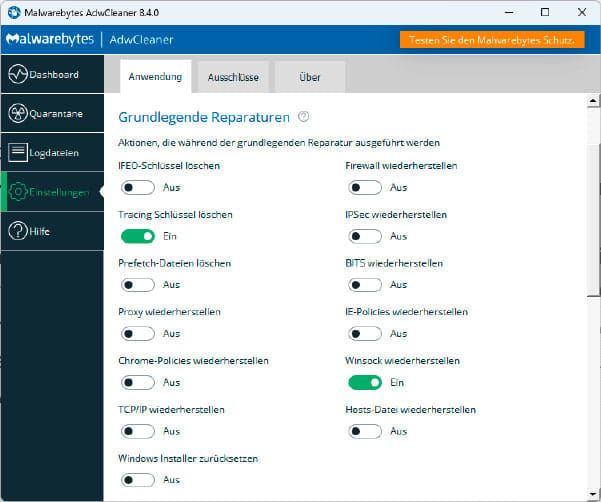

Um sich auf Ihrem PC und im Internet vor kriminellen Aktivitäten zu schützen, sollten Sie folgende Vorsichtmaßnahmen treffen:

- Nutzen Sie ein Antivirenprogramm. Ob das der Defender von Windows ist oder ein anderes Produkt, macht dabei kaum einen Unterschied.

- Installieren Sie einen Adware-Killer wie den Adwcleaner.

- Geben Sie niemals per Telefon, E-Mail oder Messenger persönliche Passwörter oder andere Zugangsdaten weiter.

- Verwenden Sie, wo immer es geht, eine Zwei-Faktor-Authentisierung.

- Prüfen Sie genau und vor dem Öffnen, wohin Sie ein Link in einer E-Mail, einer Whatsapp-Nachricht oder einer SMS führt.

- Seien Sie vorsichtig in freien, unverschlüsselten WLAN-Netzen. Wenn Sie eines nutzen, schützen Sie Ihre Kommunikation mit einem VPN.

- Sichern Sie regelmäßig Ihre wichtigen Daten auf einem externen Laufwerk und trennen Sie die Verbindung nach dem Backup.

Vorspielen einer falschen Identität

Phishing

Eine der am häufigsten verwendeten Betrugstechniken ist Phishing. Der Begriff leitet sich ab von fishing, also angeln, das Ph am Anfang stammt aus dem Hacker-Jargon.

Bei einem Phishing-Angriff nimmt der Betrüger eine falsche Identität an und gibt sich Ihnen gegenüber beispielsweise als Bankmitarbeiter aus. Per E-Mail oder Telefon versucht er Sie zu bewegen, eine gefälschte Webseite aufzurufen, die den Internetauftritt der echten Bank kopiert. Dort sollen Sie dann Ihre Kontodaten eingeben, eine Überweisung ausführen oder auch bestimmte Waren bestellen.

IDG

Quishing

Hacker benutzen QR-Codes, um die Adresse eines Links zu verschleiern. Sobald Sie den Code scannen und auf den Link tippen, landen Sie dann beispielsweise auf einer gefälschten Microsoft-Seite. Quishing bedeutet, dass der Betrüger Sie mit einem QR-Code auf eine Webseite holen will, wo Sie dann beispielsweise eine mit Viren infizierte App installieren sollen.

Smishing

Das Smishing ist eine Sonderform des Phishing. Dabei versucht ein krimineller Hacker Sie dazu zu bringen, in einer SMS auf einen Link zu einer gefälschten oder mit Malware verseuchten Webseite zu tippen.

Social Engineering

Unter diesem Begriff fasst man Techniken zusammen, bei denen der Kriminelle unter einer falschen Identität versucht, Ihnen vertrauliche Informationen zu entlocken oder Sie beispielsweise zu einer Überweisung zu bewegen. Ein Beispiel ist ein Anrufer, der sich Ihnen gegenüber als Administrator ausgibt und angeblich Ihr Passwort für die Rettung Ihrer Daten benötigt.

Beliebt ist auch der CEO-Fraud (CEO-Betrug), bei dem Sie angeblich vom Geschäftsführer Ihrer Firma angerufen werden, um eine dringende Überweisung für ihn vorzunehmen. Auch Phishing ist eine Form des Social Engineering.

Spoofing

IDG

Das Spoofing beschreibt ganz allgemein Täuschungsmethoden, um die eigene Identität zu verschleiern. Es wird beispielsweise eingesetzt, um die Herkunft von IP-Paketen zu ändern oder, in einer einfachen Form, um in E-Mails einen falschen Absender einzufügen. Auch Phishing verwendet Formen des Spoofing.

Hackerjargon

In der IT- und Security-Szene haben sich mehrere Fachbegriffe für die verwendeten Angriffstechniken herausgebildet:

Backdoor

Eine Backdoor ist eine Hintertür zu Ihrem Computer, die meist durch einen Trojaner geöffnet wurde. Damit ist ein Fernzugriff auf Ihren Rechner möglich.

Botnet

Ein Botnet besteht aus Tausenden von Schadprogrammen, sogenannten Bots, die zumeist über das Internet miteinander verbunden sind. Der Betreiber des Botnet kann ihnen wie einer Armee Befehle erteilen, um beispielsweise einen bestimmten Server anzugreifen und durch Überlastung auszuschalten.

Darknet

Unter dem Darknet versteht man im Zusammenhang mit der Hackerszene einen Bereich des Internet, der über das normale Netz nicht erreichbar ist. Der Zugang läuft über den Tor-Browser, sodass der Benutzer anonym bleibt.

Ebenso wie im normalen Internet gibt es im Darknet Suchmaschinen und Websites, wobei sich einige darunter auf den Vertrieb von Drogen oder Malware spezialisiert haben. Es existieren jedoch auch zahlreiche legale Angebote im Darknet, die beispielsweise Informationen für politisch Verfolgte bereithalten.

Exploit

Ein Exploit („to exploit“ heißt so viel wie ausnutzen) ist ein Code oder eine Anleitung zum Ausnutzen einer Schwachstelle in einer Software. Hacker setzen Exploits ein, um auf die gespeicherten Daten eines Computers zuzugreifen oder eine Malware einzuschleusen.

Besonders gefährlich sind Zero-Day-Exploits, da der Hersteller der Software für sie noch keinen Patch bereithält. Der Begriff Zero Day weist dabei darauf hin, dass kein Tag Zeit mehr bleibt, um die Sicherheitslücke in der Software oder einem System zu schließen.

Rootkit

Ein Rootkit ist eine Sammlung von Tools, die ein Angreifer auf Ihrem PC installiert, um seine eigenen Log-ins von nun an zu verbergen oder um bestimmte Prozesse unsichtbar zu machen. Das Rootkit verhindert, dass Sie das Eindringen eines Hackers in Ihren Rechner registrieren. Unter Unix und Linux steht „root“ für den Systemzugriff mit Administratorrechten.

Aktuelle Informationen

IDG

Um auf die immer neuen Bedrohungen durch Malware vorbereitet zu sein und reagieren zu können, sollten Sie sich regelmäßig über die neuesten Tricks der Hacker informieren. Unter diesen Adressen finden Sie weitere Informationen:

- Auf PC-WELT.de gibt es ständig News zu Updates, neu entdeckten Sicherheitslücken und Security-Tipps für Windows, Anwendungen und fürs Internet.

- Die Verbraucherzentralen führen eine umfangreiche Website mit Infos rund um PC-Sicherheit und Malware-Schutz.

- Auch das BSI hat viele wertvolle Informationen und weiterführende Links ins Netz gestellt.