by 清水 理史

総務省、国立研究開発法人情報通信研究機構(NICT)、一般社団法人ICT-ISACの連携プロジェクト「NOTICE」の新バージョンが、2024年4月から開始された。

2019年2月より行われていた従来のNOTICEでは、ルーターなどに対してポートスキャンと、推測されやすい複数のID・パスワードを用いていないかのテストを行っていた。新しいNOTICEでは、これに加え、ファームウェアに脆弱性があるIoT機器の調査、すでにマルウェアに感染しているIoT機器の調査も実施されるようになる。

この取り組みで見えてきたのが「法人向け製品を使っているから」という油断と、「よく分からないけどつながっているから問題ないだろう」という他人まかせの惨状だ。総務省の酒井雅之氏(サイバーセキュリティ統括官室 参事官)にNOTICEの詳細を聞きつつ、現状の課題をまとめる。

メーカーが取り組みを進めているのに「なぜ?」

2019年に開始されたNOTICEの継続が決定し、その内容も充実した。

「さあ!ネットにも戸締りを。」というコンセプトとともにわかりやすいチラシや動画が制作され、新たにファームウェアに脆弱性があるIoT機器の調査、すでにマルウェアに感染しているIoT機器の調査も実施されるようになった。

酒井氏によると、「当初のNOTICEは主にMirai(IoT機器を標的とするマルウェア)を想定した、限られた内容の対策となっていました。しかし、最近では、ルーターの脆弱性の悪用など、より多彩な攻撃手法でルーターをBot化しようとする攻撃が増えています。新NOTICEでは、ファームウェアの脆弱性の調査など、調査範囲を広げるとともに、多くの人に危険を知ってもらうために広報活動にも力をいれています」という。

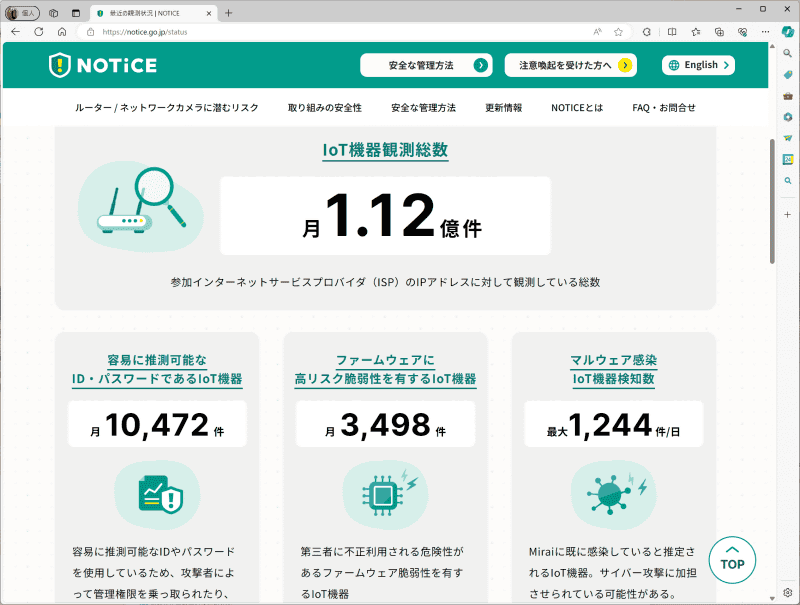

NOTICEのウェブサイトに掲載されている2024年2月時点の観測状況によると、約1億のグローバルIPアドレスを持つ機器に対して調査を実施し、うち容易に推測可能なID・パスワードが設定されている機器が約1万件、不正利用される危険性が高いファームウェアを搭載する機器が約3000件、すでにマルウェアに感染している機器が約1000件、踏み台にされる可能性がある機器が約1万5000件となっている。

酒井氏によると、「国内のグローバルIPアドレスの数は約2億とされるので、調査対象は全体の半分ほどです」とのことだが、容易に推測可能なID・パスワードが設定されている機器(主にルーター)が約1万台も存在することに対して、個人的には「なぜ?」と率直に感じてしまった。

詳しくはINTERNET Watchが昨年から提案している「Wi-Fiルーター見直し」企画の各記事を参照してほしいが、多くのWi-Fiルーターメーカーが、何年も前から、標準で強固なパスワードを設定する方式したり、初期設定でパスワードを自分で設定する方式であっても容易に推測可能な文字列を設定できないしくみを採用したりと、さまざまな対策を施してきている。それにも関わらず、そこまで多いものか? と思ってしまう。

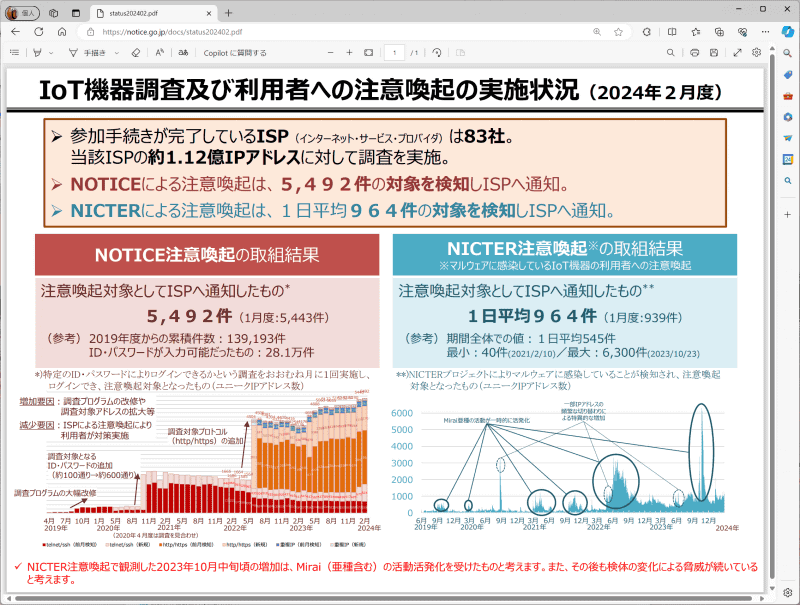

安全な製品が増えていっているはずなのに、NOTICEの観測結果によれば、むしろ近年の方がISP経由での注意喚起の対象となった件数が増えている。具体的には、2020年3月の結果では約2000件だった注意喚起対象が、2024年2月の結果では約5000件に増えている。

これはどういうことなのだろうか?

調査対象を拡大したため、過去との単純な比較はあまり意味がない

酒井氏によると、注意喚起対象となっている件数が増えている理由のひとつには「調査プログラムの改修や調査対象アドレスの拡大があります」という。

下図は、NOTICEの「最近の観測状況」のページの下部にある「実施状況の詳細はこちら」から参照できるデータだ。

「当初はMiraiのソースコードに含まれるパスワードのみを調査していましたが、2020年末には対象となるパスワードを100通りから600通りに増やしました。また、2022年前半には、調査対象のプロトコルとしてTelnetとSSHに加え、HTTPとHTTPSも追加しました」と酒井氏は言う。

攻撃手法の変化に伴って、NOTICEの調査方法も進化しており、その結果、より広い範囲の調査が可能になり、検出結果も増えているというのが、数字が増えている理由だ。

増加の理由は分かったが、実際、NOTICEの取り組みによって、危険なIoT機器は減っているのだろうか?

酒井氏によると、「グラフの前月検知の部分に注目すると、『Telnet/ssh(前月検知)』が、次第に減少しています。注意喚起の連絡によって対策が実施されていると考えられます」という。もちろん、途中から減りが少なくなっている点や、HTTP/HTTPSがTelnet/sshほどきれいに減少しているわけではない点を指摘する向きもあると思うが、むしろこのあたりの啓発が、今回の新NOTICEの役割と言える。具体的な危険性や活動内容を広く知らせることで、今後、減少が進むと考えられる。

なお、マルウェアに感染しているIoT機器の注意喚起(上図右側のNICTER注意喚起)については、突発的にマルウェアの活動が活発になる時期などもあり、不規則な印象もあるが、全体的には増えている。

ただし、今回の新NOTICEで、「ファームウェアに高リスク脆弱性を有するIoT機器」の調査が新たに追加されたことで、この状況も変化する可能性がある。酒井氏によると、「脆弱性と一口にいっても数が多いため、調査対象は高リスクなものに限定しています。具体的には、IoT機器を乗っ取り可能で、実際に攻撃事例の報告があり、国内で一定数が稼働していると見込まれるものを調査しています」とのことだが、この取り組みによって、今後、感染機器が減っていくことを期待したいところだ。

「法人向けだから」「SIerにまかせているから」の落とし穴

興味深いのは、このような統計的なデータだけでなく、これまでのNOTICEの取り組みの中から、IoT機器を危険にさらす具体的な状況が、徐々に見えてきた点だ。

前述したように、比較的新しいIoT機器であれば、パスワードやファームウェアなどの対策が標準で実装されているため、問題が発生する可能性は低い。また、詳しくは「Wi-Fiルーターの新常識!! もう1つの「技適」で必須化されたセキュリティ対策とは?」を参照してほしいが、2020年4月以降に発売された通信機器はTマークの「技術基準適合“認定”」によって、セキュリティ対策の搭載が必須化されている。

つまり、すでにNOTICEの注意喚起を受けている、もしくはこれから注意喚起を受ける可能性がある機器は、発売から5年以上が経過している古い機器が中心になる。

もちろん、古い機器が危険というのは、多くの人にとって想定の範囲内だろう。しかし、NOTICEの調査結果で見えてきたのは、「古い機器、それもサポートが終了した機器が利用されているのは、法人向け製品が多い状況」(酒井氏)だというのだ。

法人向けルーターの現場における運用状況の一例の話となるが、設置や保守を担当するSIerによって、メンテナンス用にWAN側からのアクセスが可能になっているケースがあり、これが悪用される危険が高い。

また、最近では居住者向けにインターネット接続を提供する集合住宅が増えているが、こうしたケースで通信機器の管理責任の所在が、家主なのか、施工業者なのか、通信サービスの提供事業者なのか、ユーザーなのか、はっきりと定められておらず、誰も管理しない状態で放置されるケースもある。

さらには、法人向けルーターは中古市場が充実しているため、中古の法人向けルーターを小規模オフィスや個人事務所などで使うケースがあり、保守契約がなく古いファームウェアのままで運用されているケースも珍しくないという。

法人向けルーターは、堅牢かつ安定しているというイメージが強いが、それは保守契約にもとづいて、しっかりと管理されている場合の話だ。その管理方法に不備があったり、誰も管理していない状況だったりすれば、個人向けよりもむしろ危険性は高いと言える。

また、酒井氏によると、法人の場合、NOTICEでの調査結果をISP経由で通知する際、「法人内のしかるべき担当者に内容が伝わらない」「そもそも担当者がいない」「担当者が誰か分からない」といったケースも少なくないという。

仮に担当者と連絡が取れても、通知に対応して迅速に対策してくれるとは限らない。人手不足の中小企業の現場で、対策が後回しにされた結果、脆弱性が放置され続けるというのも珍しくない。

酒井氏によると、「IoT機器を狙うマルウェアは巧妙で、利用者が不満を感じない範囲の負荷でしか活動しないものもあります。『マルウェアに感染している』と言われても、実害として思い当たることがなく、気づきにくいため、実際の対策が進まない状況もあります」という。

「サイトに書いてある通りにやった」という家庭の落とし穴

もちろん、一般家庭にも思わぬ落とし穴がある。

代表的な例が、ゲームなどの対戦のためにルーターに登録した設定がリスクにつながるケースだ。

例えば、「マインクラフト」を友人とプレイするために、ルーターでポートフォワードの設定をしたまま、忘れていることはないだろうか? 自分で設定した記憶がなくても、子どもがどこかのウェブサイトに書かれていた設定方法を見て、そのままルーターの設定を変更している可能性もある(場合によっては間違った設定も含めて)。このほか、ペットの監視のための監視カメラ用のポートが悪用されるケースもある。

要するに、IoT機器そのものの設計不備や脆弱性などが原因になるケースもあるが、どちらかというと利用者の不注意や設定ミスが原因の被害が増えていることになる。

法人も個人も、誰かにおまかせというスタンスではなく、自分で責任をもって機器を管理することが重要だ。

雑談の話題に「NOTICE」を

このように、新NOTICEの取り組みは、単にリスクを調査、通知するだけの取り組みではなく、Wi-FiルーターやカメラなどのIoT機器とどう付き合うべきかという、考え方を問う取り組みだとも言える。

法人も個人も、最終的にリスクを負うのは自分になるので、現在、設置されているIoT機器の対策を、今一度、見直すべきだろう。

なお、具体的にやるべきことは、これまでと変わらない。

- 推測されにくい複雑なパスワードを設定する

- ファームウェアを最新版にアップデートする

- サポートが終了した機器は使わない

- 使わない機能や設定は無効にする

しかしながら、これらを他人任せにせず、「自分事」として、とらえ直すことが大切だ。

もしかすると、中小企業などでは、IT担当者が無関心で、具体的な対策が難しいというケースもあるかもしれない。そんなときは、朝礼の一言でNOTICEの話題を取り上げてみるとか、昼休みなどの休憩時に雑談としてルーターが乗っ取られるかもという話をしてみるのも悪くない。

複雑な人間関係で成り立つ現場では、担当者に直接、厳密な対策を迫るのは「角が立つ」可能性もある。雑談などから、さりげなくセキュリティに対する意識を向けていくだけでも意味があるだろう。あらかじめ「NOTICE」や「IoT機器の乗っ取り」という単語が耳に入っていれば、ある日、突然、ISPから注意喚起の電話がかかってきたときでも、「例のアレ」と担当者に伝わりやすくなるかもしれない。