ドローンを用いたサイバー攻撃の詳細

セキュリティ研究者のGreg Linares氏は最近、Twitter上でこのドローンベースのサイバー攻撃について解説している。同氏は調査に直接的に関与したわけではないものの、金融分野での業務の一環で関係者とやり取りがあったと述べている。

Linares氏によると、事の発端となったのは、今回標的となった米国東海岸の民間投資専門の金融企業が、社内のAtlassian Confluenceページで異常なアクティビティを検知したことだった。セキュリティチームが調べたところ、このアクティビティは自社のネットワークから行われていた。Confluenceとは、社内チームが共同作業する際に情報を共有するためのコラボレーションツールのことだ。こうしたツールでは、ミッションクリティカルでリスクの高いプロジェクトや詳細情報を扱う場合があるが、まさにこれが攻撃者が求めている類の情報だったという。

同社のセキュリティチームはConfluenceサーバーを隔離し、インシデント対応を開始した。調査を進めているうちに、チームは疑わしいユーザーのMACアドレス(一意のハードウェア識別子)に関連した異変に気づいた。そしてそのMACアドレスから、当該のユーザーは数マイル離れた場所のデバイスからログインしていたことが判明。しかし同時に、同一のMACアドレスが企業のオフィスにごく近い場所でも使用されていた。事実、そのデバイスはWi-Fiの範囲内という至近距離に存在していたという。

そこでインシデント対応担当者は、不審な電波の発生源を特定すべく、環境内のWi-Fi電波の追跡を開始した。

Wi-Fiを追跡した結果、チームは建物の屋上にたどり着き、そこで改造されたDJI社製ドローン2台を発見した。そのうち1台は、従業員が通常接続するWi-Fiネットワークになりすますように改造されたWi-Fi Pineappleデバイスを搭載していたという。

Wi-Fi Pineappleとは、セキュリティ管理者やホワイトハットハッカーが侵入テストを実施し、システム上の弱点を把握するために使用する商用デバイスだ。しかし、このデバイスは中間者(MitM:Man-in-the-Middle)攻撃を実施するための不正なアクセスポイントとして使用される可能性もある。この種の攻撃では、互いに直接(そしてその相手とだけ)通信しているつもりの2者間のメッセージを攻撃者が密かに傍受し、中継する。

今回の場合、Wi-Fi Pineapple が提供する偽のWi-Fiネットワークに従業員のデバイスが接続することで、攻撃者が従業員のログイン認証情報やWi-Fi情報などのデータを傍受できる状態となっていた。

攻撃に使用された2台目のドローンは「Matrice」というモデルで、そこには「Raspberry Pi、複数のバッテリー、GPDシリーズの小型ラップトップ、4Gモデム、別のWi-Fiデバイス」という各種の「ツール」が搭載されていた。これらはネットワークセキュリティのテストといった正当な目的に使用できる一方で、この事例に見られるように、Wi-Fiネットワークへの侵入などの非合法な目的にも使用される可能性がある。このような攻撃は極めて巧妙性が高く、決して安価ではないものの、意欲的な脅威アクターはうまみのある標的に対する投資をいとわないようだ。

空からのサイバー攻撃が増加?

ドローンを用いたサイバー攻撃は増えているのでしょうか。BlackBerryの主席脅威リサーチャー、Dmitry Bestuzhev氏によると、現に攻撃は増えている。彼はこの傾向は驚くべきものではないとした上で、次のようにコメントしている。

Bestuzhev氏:ドローンを用いた攻撃は新しいスタンダードです。ドローンはこれまで現実世界の戦闘資源として活用されてきましたが、今やサイバー空間の攻撃対象領域の一部となっています。

BlackBerryの脅威リサーチチームが確認した過去の事例では、標的企業の従業員が入居する高層ビルの窓の外をドローンが飛行し、コンピューターの画面、モニター、ホワイトボードに表示された機密情報を撮影または録画しようとしていたという。同社は、この事例を8Strange Ways Employees Can Accidentally Expose Data(従業員が意図せずデータを公開してしまう8つの奇妙な方法)のリストに加えるべきかもしれないとしている。

また、この種の攻撃は、しばらく前から醸成されつつあるもう1つの傾向を示唆しているという。それは、物理的な世界の新たな脅威がサイバー世界での攻撃につながるというものだ。

ドローンを用いたサイバー攻撃によって見えてくる、物理的セキュリティとサイバーセキュリティのつながり

BlackBerryの最高情報セキュリティ責任者であるJohn McClurg氏は、自身がFBIの監督特別捜査官兼支局長だった数十年前を想起し、「フリーカー」(通信ネットワークをハッキングする人物の俗称)に関する事例を挙げ、物理的セキュリティとサイバーセキュリティの融合について次のようにコメントしている。

McClurg氏:フリーカーは電話会社の本社に侵入するため、30年来の錆びで覆われた物理錠をこじ開けました。そして中に入ると、パスワード、システムマニュアル、機材を素早く盗み出しました。その結果この人物は、最初に物理的な脆弱性を悪用していなければ実現できなかったであろうはるかに巧妙なサイバー攻撃を、拠点のアパートに戻って実行するに至ったのです。

物理的セキュリティの脆弱性に関連したサイバー攻撃が長年行われているにもかかわらず、ほとんどの物理的セキュリティとサイバーセキュリティの取り組みは依然として高度にサイロ化されており、死角を生み出しているという。McClurg氏は組織に対し、この2つの観点のセキュリティを融合することで、どのようにリスクを軽減できるかを検討するよう呼びかけている。

McClurg氏:物理的セキュリティのアクセス方式をサポートするインフラは、今やネットワーク上に存在しています。そうしたシステムの状態を反映するモニターを、サイバーセキュリティの運用担当者が監視しているモニターの隣に配置することで、未明の時間帯のSOC 業務の中でクロストレーニングを行ったり、本来であれば役割が重複する人員を活用したりする機会が得られます。

また、この融合により、物理的なレポートとサイバー環境で起こっていることの潜在的な関連性をより迅速に相関させることが可能となるでしょう。

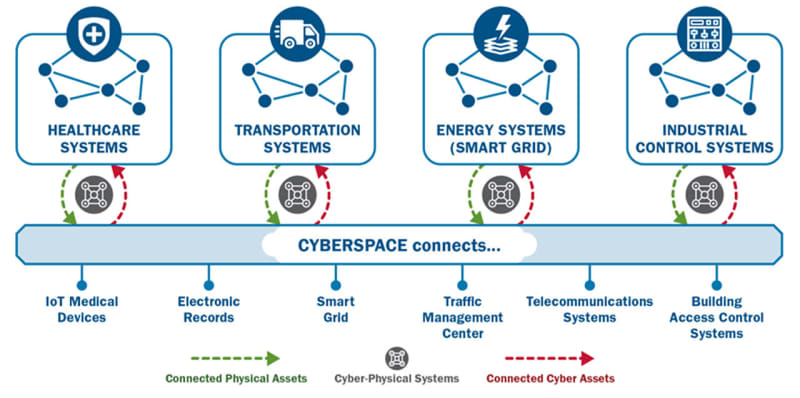

米国サイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA)は、物理的セキュリティ、特 IoT(モノのインターネット)デバイスとサイバーセキュリティの関連性を、以下の図で視覚的に表現している。

セキュリティの融合に向けたステップ

まとまりのないセキュリティの取り組みを融合することは、一朝一夕でできることではない。実際、これには何日もの時間を要する可能性がある。しかし、この融合に関するCISAのガイドによると、企業は投資に見合った見返りを得ることができるという。

テクノロジーが急速に進化し、エネルギー、運輸、農業、医療などの分野の物理的資産とサイバー資産のつながりがますます強まるにつれ、セキュリティ機能の融合がもたらす利点が組織の変革に伴う課題を上回ります。その結果、共通のセキュリティ慣行とセキュリティ目標に基づく、柔軟で持続可能な戦略が可能となります。

ここで、次のような論理的な疑問が生じる。物理的セキュリティとサイバーセキュリティを融合する取り組みは、どのように始めればよいのか。

McClurg氏はリーダーシップと報告体制が鍵を握るとした上で、次のようにコメントしている。

McClurg氏:これらのサイロ化された業務にこれまで関与してきた人材と予算を、1人の業務責任者の下に置きましょう。最高セキュリティ責任者を任命する場合は、新任のCSOを既存のCIOと対等の立場に置き、両者が同じリーダーに報告する体制を作ることが有効です。これは過去の事例で証明されています。

また、この取り組みを計画する際には、CISA のガイド「Cybersecurity and Physical Security Convergence(サイバーセキュリティと物理的セキュリティの融合)」を確認しましょう。

ドローンを用いたサイバー攻撃の予防

ここからは、大局的な傾向からさらに踏み込み、組織に対するドローンベースのサイバー攻撃や類似の攻撃を受ける可能性を減らす方法を具体的に解説する。

Greg Linares氏は次のようにアドバイスしている。

Linares氏:「ハイブリッドセキュリティイベント」(サイバーセキュリティと物理的セキュリティの両方を組み合わせて環境や個人を侵害するシナリオ)に関しては、何が標的となり得るかを理解することが最も重要です。チームは自分たちの物理的な拠点を確実に調査し、どのような電波が受信できるかや、それらにどこからアクセスできるかを把握しておく必要があります。

攻撃者は、ごく簡単に入手できる機材を使用するだけで、Wi-Fi、Bluetooth、ZigBee、3G/4G/5Gセルネットワーク、NFC、およびその他の無線信号を狙うことができます。また、チームは攻撃者が物理的にアクセスできる場所を把握しておく必要もあります。屋上、空調設備、共有スペース、窓、壁の突起、通路、換気口、駐車場、非常階段のすべてが、攻撃者にデバイスを埋め込む機会を与えています。

これに加え、Bestuzhev氏はさらなる防御手段について次のようにコメントしている。

Bestuzhev氏:企業はこの脅威に対する注意を怠ってはなりません。ドローン対策技術を導入し、脅威の活動を妨害しましょう。それができない場合は、企業ネットワークへの不正アクセスを予防することにより、脅威モデルを強化する必要があります。

彼はさらに、次のような指針を提示している。このうちいくつを実施するかは、組織のリスク選好度や、おそらく予算にも関係するだろう。

- Wi-Fiの代わりに有線接続を使用する

- Wi-Fiが必須の場合、単純なWi-Fiパスワードではなく、デジタル証明書とユーザー認証情報に基づく高度な認証を使用する

- 業務時間外は停止するなど、スケジュールに基づいてWi-Fiを無効化する

- MACアドレスは平文で送信されるため、保護されていないことを理解する(組織のWi-Fiトラフィックを盗聴する人物は、MACアドレスをキャプチャして平文で見ることができる

- パスワードを付箋に書かない

- オフィスで離席する際には画面をロックする。また、プライバシースクリーンを使用する

- フィードからのシグナルだけに頼るのではなく、熟練のオペレーターがアラートを監視する 24 時間 365 日体制のセキュリティオペレーションセンター(SOC)を検討する

- 有効なユーザーとその証明書、およびパスワードを定期的に監査する

- 接続の成功や失敗を含むあらゆる事象をログに記録し、ログをできるだけ長期間保存する

- 偵察活動と水平展開の検知に注力する(これらは通常、脅威アクターがアクセスを獲得した後で実施される)